FSMO(Flexible Single Master Operation)

도메인 컨트롤러가 가지고 있는 마스터 권한은 누가 갖고 있는 가가 매우 중요하다.

Administrator가 다 같은 것이 아니라고 말했던 것도 다음과 같이 마스터인 어드민 계정이 종류별로 따로 있기 때문이다.

DC가 여러대 일 땐, 특정 작업에 있어서는 DC중 한 대가 해당 작업을 전적으로 제어해야만 혼란을 막을 수 있다.

바로 이런 특정 작업에 있어서 도맡는 역할을 하는 서버를 작업마스터라 부른다.

크게 다섯가지의 작업 마스터가 있다.

Forest 영역

1. Schema Master : Forest 전체의 Schema 일관성 유지

App 설치 시 Schema가 변경되는 경우는 Exchage Server 설치 정도임으로 고장이 나도 쉽게 알 수 없다.

2. Domain Naming Master : Forest 전체의 Domain에 대한 일관성 유지(중복 Domain 허용하지 않음)

전체 Domain 환경이 구성되고 난후 Domain을 추가하는 경우가 거의 없음으로 고장 여부 쉽게 알지 못한다.

Domain 영역

3. RID Master : RID란 SID 끝부분의 숫자로 Administrator는 500번, 일반 사용자는 1000번 이후 할당된다.

각 DC별로 500개의 RID가 할당됨, 500명 이상의 사용자 생성 시 RID Master에게 추가 할당 받아야 한다.

이런 RID를 관리하는 서버가 RID Master 이다.

System 구축 완료 후 대규모 사용자 추가가 없기에 고장이 나도 쉽게 인지하지 못한다.

4. PDC Emulator : 사용자의 Password 변경 사항 추적.

고장 시 사용자 Password변경을 알지 못하기 때문에 금방 고장여부 확인할 수 있다.

서버의 시간 동기화, Kerbelos는 서버끼리 시간차이가 5분만 나도 인증 불가하다.

그룹 정책의 시작점이다.

5. Infrasturcture Master :상호 참조하는 개체의 이름 변경 사항 추적

이름 변경은 거의 없음으로 고장이 나도 쉽게 인지 할 수 없다.

만약 도메인 컨트롤러가 고장나서 수리하거나 내려갈 일이 생기면

잠시 마스터 권한을 보조 도메인 컨트롤러에 넘겨놓아야 좋다. 오늘은 이 과정을 실습해보겠다.

<< 도메인 컨트롤러 승격 >>

FSMO를 관리해보기 위해 도메인 컨트롤러가 한대 더 필요해졌다.

멤버 서버도 도메인 컨트롤러로 만들 수 있기 때문에 멤버 서버를 도메인 컨트롤러로 승급시켜보겠다.

멤버서버에 엑티브디렉토리를 추가 설치.

기존 도메인에 도메인 컨트롤러를 추가하는 것을 선택한다.

로컬로 로그인이 돼있어서 자격이 모자르다.

변경 버튼을 눌러 도메인 계정으로 로그인을 한다.

기존 도메인컨트롤러가 있기 때문에 RODC를 선택할 수 있게되었다.

하지만 체크는 안하고 넘어간다. 이후에 특별히 체크하지 않고 설치를 한다.

GC는 두번째 컨트롤러부턴 설치하지 않을 수 있으나, 권고사항은 모든 컨트롤러엔 GC가 있는 것이다.

'이 서버는 도메인 컨트롤러로 구성되었습니다' 메세지가 뜨고 재시작한다.

멤버 서버였지만 도메인컨트롤러가 되면서 개체를 컨트롤 할 수 있게 되었다.

관리-사용자및 컴퓨터를 보면 만들지 않았었던 a와 b 계정이 추가돼있다. (실시간으로 연동된다)

이렇게 동일한 도메인 컨트롤러가 두개가 되었다.

<< FSMO 작업 마스터 >>

작업 마스터 권한 확인

그렇다면 어떤 도메인이 마스터를 수행해야 하는가.

지금 어떤 서버가 마스터를 갖고있는지 현황은 아래와 같은 명령어로 확인 가능하다.

cmd

# netdom query fsmo

아래와 같이 제일 처음 만든 도메인 컨트롤러가 마스터 권한을 다 갖고 있다.

또는 수동으로 확인하는 방법이 있다.

RID 마스터 / PDC Emulator 작업 마스터 / 인프라스트럭처 마스터 확인

아래의 세개의 탭으로 확인 가능하다.

작업 마스터 전송

이제부터 수동으로 마스터 권한을 다른 도메인 컨트롤러에게 넘가는 것과,

명령어로 넘기는 법을 실습해볼 것이다.

우선 수동으로 멤버서버에서 DC로 승격한 컴퓨터쪽에 마스터 권한을 넘길것이다.

수동은 Domain의 경우와 Forest의 경우 설정 방법이 다르다.

1. 수동으로 변경

Domain 영역의 경우

같은 D

첫번째 도메인 컨트롤러에서

AD 사용자 및 컴퓨터 -> 마우스 우측 버튼 클릭 -> 도메인 컨트롤러 변경 선택

두번째 도메인 컨트롤러로 접속

지금은 W2K19-1 인 두번째 도메인 컨트롤러로 접속해 있는 상태이므로 아래 네모에 W2K19-1라고 떠있다.

하지만 지금 인프라의 작업 마스터는 W2K19-AD이므로 위쪽 네모에 해당 내용이 표시돼있다.

변경 버튼을 누르면 현재 접속된 컨트롤러에게 마스터 권한이 전송된다.

인프라 작업 마스터 권한 : 첫번째 컨트롤러 -> 두번째 컨트롤러

전송이 완료되면 작업마스터 란에 두 번째 도메인 컨트롤러가 되어있다.

이런식으로 RID , PDC, 인프라 작업 마스터 권한을 바꿔줄 수 있다.

여기 까지 설정하면 작업 마스터의 권한이 아래와 같은 상황이 된다.

Forest 영역의 경우

같은 포리스트에 있는 경우 스키마 마스터와 도메인 네이밍 마스터를 전송할 자격이 있다.

(즉 자식 도메인은 부모 도메인의 이 두가지 마스터 영역만 전송받을 자격이 있고, Domain 영역의 3가지는 아니다.)

포리스트 영역인 schema 마스터의 경우 MMC 스냅인 추가/제거 에서 추가 작업이 필요하다.

스키마 마스터를 콘솔 mmc 스냅인에 추가해주는 명령어를 입력해 스키마 메니지먼트를 활성화 해보자.

cmd

# regsvr32 schmmgmt

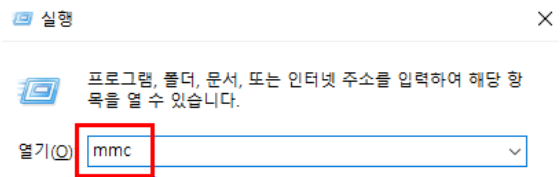

실행 - MMC

다음과 같이 콘솔에서 MMC에서 스냅인을 추가한다.

아래와 같이 목록에서 AD 항목들을 추가하고 확인을 누르자. (cmd 명령어로 스키마 관리 항목이 추가돼있다)

AD 도메인 및 트러스트, AD 사용자 및 컴퓨터, AD 사이트 및 서비스, AD 스키마

추가한 스넵인을 바탕화면에 이름을 주고 저장하자.

바탕화면에 편의성으로 해당 작업 마스터 관리자 콘솔 모음을 꺼내온 것이다.

이 콘솔 모음을 이용해 아직 변경되지 않은 스키마와 도메인 네이밍 마스터를 전송을 해보자.

Domain 계열 마스터들 전송과 비슷한 순서다.

도메인 컨트롤러 변경 버튼을 눌러 권한을 줄 도메인 컨트롤러로 변경한 다음

작업 마스터를 눌러서 현재의 도메인 컨트롤러로 전송시키는 것이다.

2. 명령어로 변경

cmd 명령어로 fsmo를 넘기는 방법도 있다.

- CMD 실행 : 명령어 확인은 ?

- ntdsutil -> roles -> connections -> connect to server w2k19-ad

- 항상 작업 전 대상 서버로의 자격 증명 연결이 먼저다.

- 작업 후 한단계 위로 올라가려면 quit 입력

cmd

ntdsutil

roles

connections

connect to server w2k19-ad

quit 를 눌러 roles 모드로 돌아가자.

- 점유 전 항상 전송(Transfer)을 먼저 시도한다.

- seize는 강제로 작업 마스터를 점유하는 작업이다. 이전 작업마스터의 모든 정보는 넘어오지 않지만 넘겨 받기 위해 어쩔수 없을 경우 쓴다. (문제 발생 소지 있음)

- 예를 들어 도메인 컨트롤러가 수리를 갔는데 못고쳐졌다던지 하는 상황이다.

- 따라서 항상 전송(Transfer)를 먼저 시도하는 것이 좋다. (이전 작업마스터가 사라지지 않았다면)

seize 모드를 써서 RID 마스터를 연결 된 서버로 강제로 덮어써보자.

예를 누르고 아래를 잘 읽어보면 각 항목마다 현재 누가 마스터인지 머신명이 나온다.

예를 들어 지금 스키마는 w2k19-AD 가 마스터이다.

infra 마스터는 정식적인 절차로 넘겨받아보자.

naming master도 넘겨받아보자.

다음과 같이 netdom query fsmo로 확인해 보면 마스터들의 권한이 AD인 것을 확인 가능하다.

==========================================================================

<< 도메인 컨트롤러 2개일 때 제거 >>

두 개일때도 가급적 강제 제거를 하면 안된다. 메타데이터 수동 삭제는 매우 귀찮기 때문이다.

첫번째 것을 삭제할땐 그냥 다음 눌러주자.

'Windows' 카테고리의 다른 글

| [ Active Directory ] 자식 도메인 (0) | 2022.11.24 |

|---|---|

| [ Active Directory ] Windows Computer의 도메인 가입 (0) | 2022.11.24 |

| [ Active Directory ] 설치 및 구성 ( Domain+Member ) (0) | 2022.11.23 |

| 공유 폴더 권한 (0) | 2022.11.22 |

| Mail Server [ Active Directory ] (0) | 2022.11.22 |