[ Windows Server]

1. AD를 통한 인증

2. 그룹정책을 통한 관리

때문에 윈도우 서버를 쓴다고 해도 과언이 아니다.

Window Server 는 크게 3가지로 구성된다

| logon | 용도 | |

| 1. Standalone | LocalLogon | 별다른 설정 없이 사용 |

| 2. Member Server | LocalLogon, DomainLogon | DC의 개체(user, Group, compute)를 가져다 쓰기 위해 사용, 대부분의 App은 Member Server에서 운영 (보안상 주서버에 맴버가 직접 접속한다는 것이 문제있기때문) |

| 3. Domain Controller | DomainLogon | 다른 역할을 설치 하지 않거나 불가 |

이 중 Domain Controller를 구성한 뒤 다른 윈도우 서버에 Member Server도 만들어 볼 것이다.

※ 설치 전 주의 사항

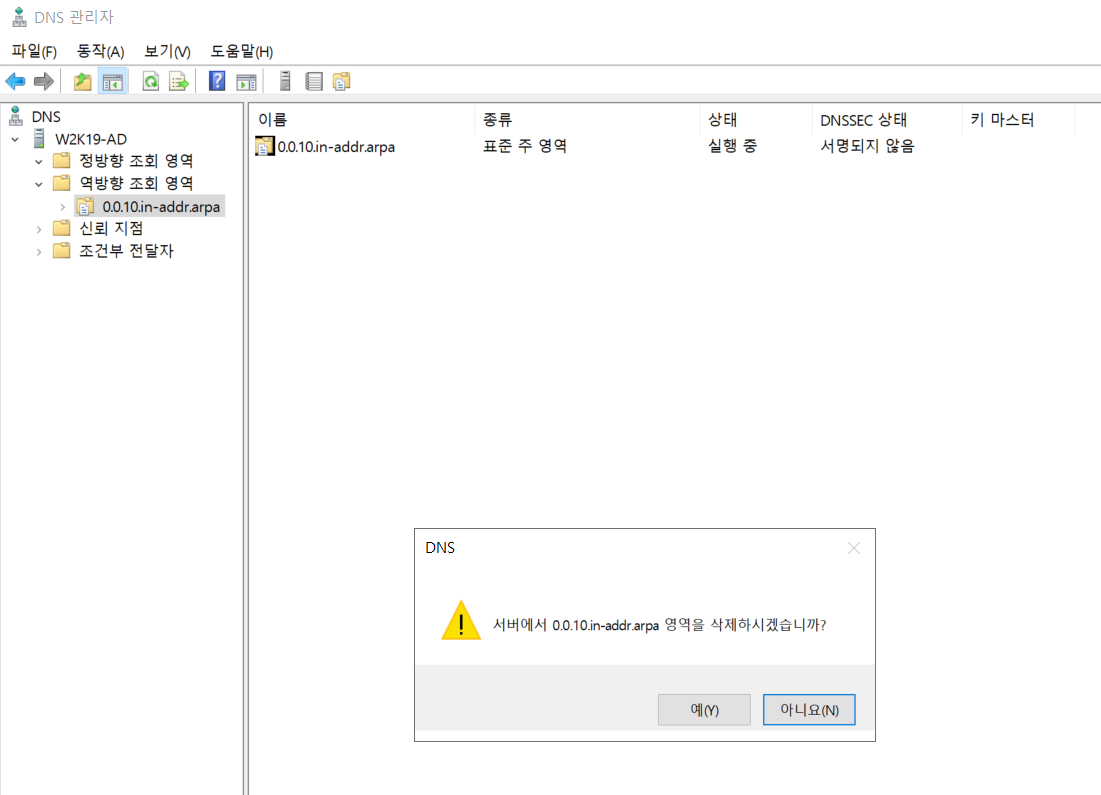

기존 DNS를 삭제할때 반드시 정방향과 역방향 존파일 만들었던 것을 싹 삭제하고 AD를 시작해야한다.

안그러면 싹 다 다시 설치해야 해서 시간이 많이 걸린다.

이런 경우 맨 끝의 AD 제거하는 법을 참조해보자.

<< Active Directory 도메인 서비스 설치 >>

Active Directory 도메인 서비스는

도메인 컨트롤러를 만들거나, 도메인 컨트롤러에 연결하려면 필요하다.

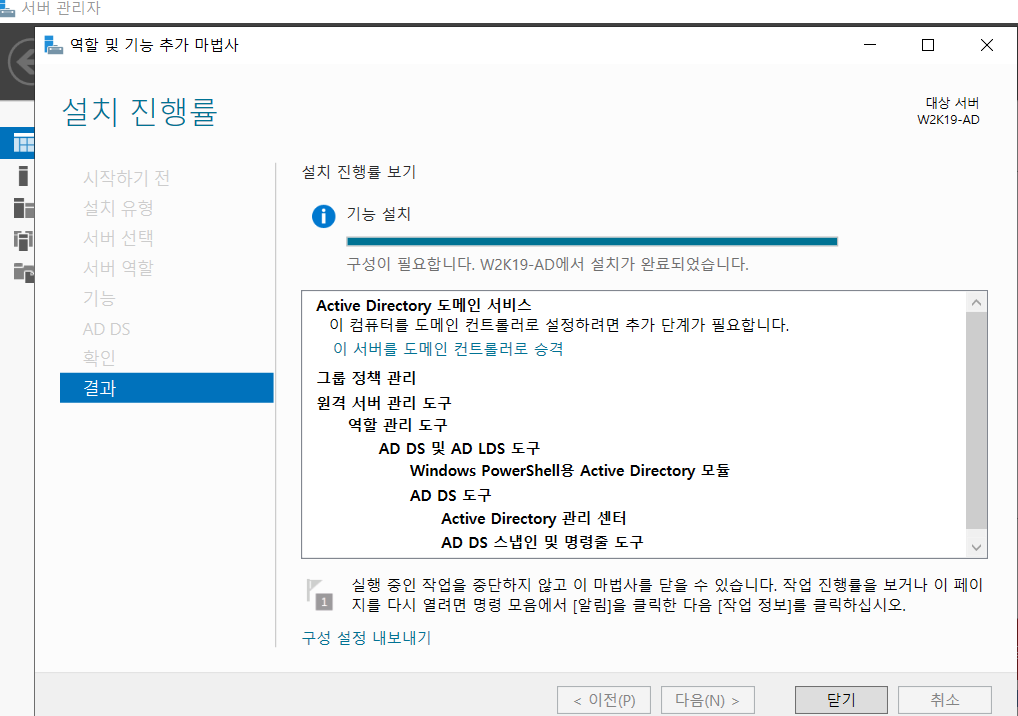

이것만 설치해줘도 DNS는 자동으로 기능이 추가되기 때문에 DNS 항목은 따로 체크 않는다.

파란색 글씨인 '이 서버를 도메인 컨트롤러로 승격' 클릭.

만약에 실수로 닫기 눌렀다면 서버관리자 오른쪽 위 노랑 경고창을 눌러 승격

제일 처음 설정한다면 트리보다 먼저 포리스트를 추가하는 순서로 해야한다.

(포리스트는 일종의 공간이고 공간이 있어야 그안에 네임스페이스가 존재할 수 있다)

루트 도메인의 이름에 가상의 회사명을 적어준다.

(내부적으로 쓸 것이라 없은 도메인이라도 괜찮다)

아래의 기능수준을 보면, 포리스트의 기능 수준이 최대치처럼 작용해서

그 아래 트리 (도메인) 수준은 그보다 같거나 아래밖에 못 쓴다.

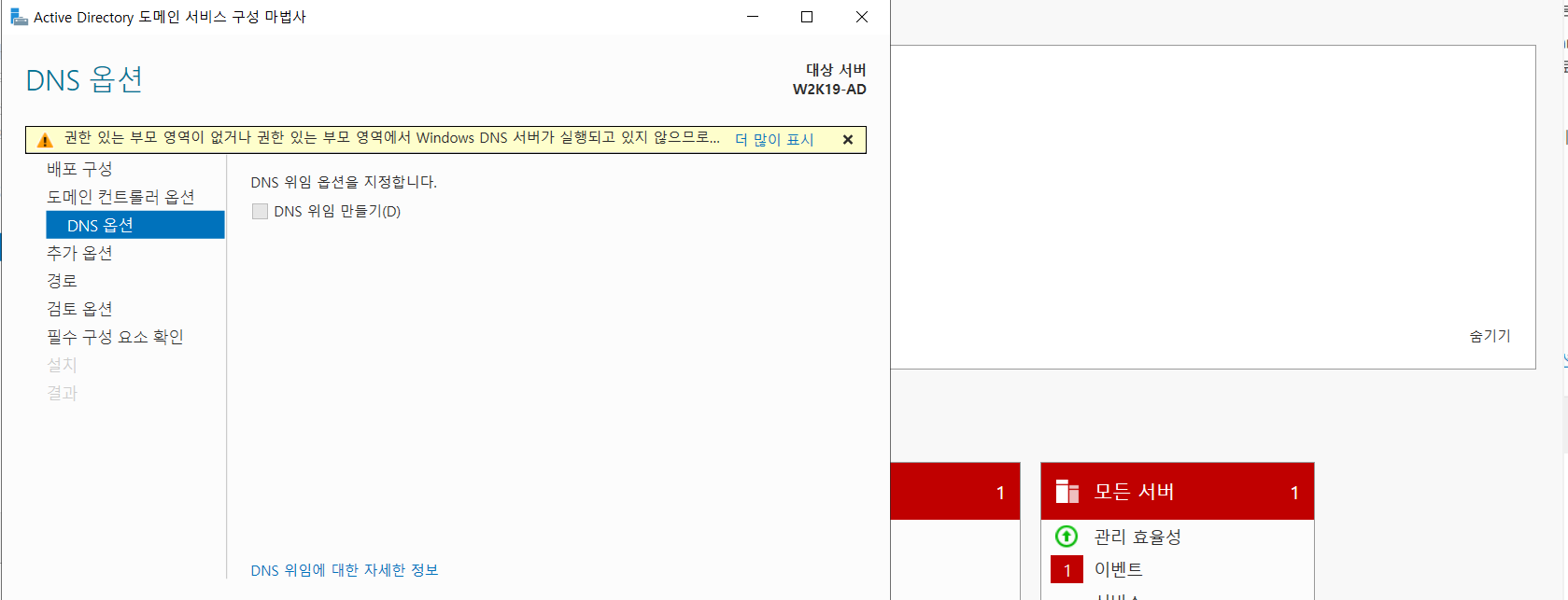

AD 는 철저하게 DNS 에 포함되어 있으므로 DNS 서버를 체크 해 준다.

(체크 안하게되면 DNS 항목 하나하나 만들어주는게 어렵다)

DNS가 잘 안될 시에 AD의 제어를 하기 힘들다.

GC (글로벌 카탈로그)란 효율적인 검색을 위해 개체의 사본을 저장하는 곳이다.

도메인 내의 사용자가 로그인 하기 위해서 필요하다. 가장 많이 사용하는 예가 ID, Passwd다.

부모도메인이 없기 때문에 위임은 체크하지 않는다

NetBIOS는 중요하다.

이 이름으로 root Administrator 계정이 될 것이다.

아래 경로를 좀 기억해 둔다.

원래는 실제 데이터베이스 위치에다가 폴더를 지정해서 쓰지만 실습이니까 이대로 써보자.

지금까지 했던 설정을 스크립트화 해 놨기 때문에 나중에 파워쉘로 자동설치 할 때 쓸 수 있게 해놨다.

긴 시간이 지나고 설치가 끝나면 다음과 같이 새 Administrator 로그인창이 뜬다.

도메인 로그인만 가능하게 되었다.

로컬사용자 계정과 그룹이 사라진것을 확인 가능

그래서 앞서 표에서 말했듯이 도메인 컨트롤러에서는 일반 사용자 개체로 더이상 로그인 불가능하다..

(사실 콘솔만 안되고 원격접속은 가능하다)

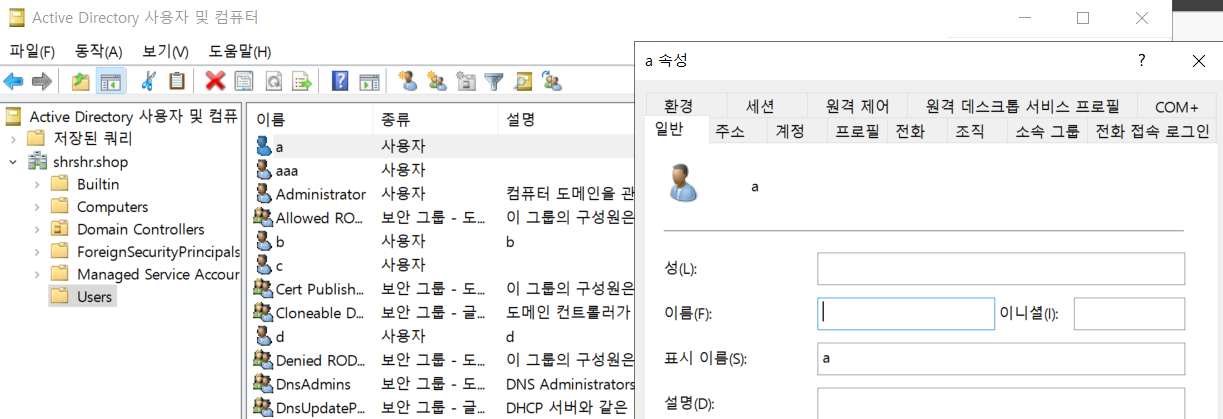

아래와 같이 사용자 및 컴퓨터에 기존 만들었던 계정들이 다 들어가 있고,

DNS 도 기존 설정해 놓았던 존파일들이 삭제했었는데도 정보가 다 들어있는 상태로 추가되었다.

아래와 같이 개체(User, Group, Computer 등)에 대한 고유한 관리 영역으로 집대성 돼있다.

아래와 같이 생성된 개체들은 이 도메인 컨트롤러 서버에 고스란히 접속하게 두면 안되고,

맴버 서버를 따로 만들어서 거기 접속하게 해야한다.

참고로 이제부턴 정책이 변경돼서 3글자 암호는 안되고 5글자 이상이어야 한다.

도메인컨트롤러에 접속하는 법

도메인 이름이나 로컬 이름 등을 까먹었을땐 아래와 같이 로컬로그인 처리해서 도메인 컨트롤러에 접속하면 된다.

하단에 무엇으로 로그인 되는 지 하얀글씨로 떠있다.

여기까지 설치가 잘 됐는지 확인하는 성공 여부는 다음과 같다.

컨트롤러가 잘 적용 됐는지 확인하려면 DNS 부분의 정방향 영역을 확인해 보면 구조가 달라져있다.

만약 이런 구조가 아니라면 처음으로 가서 존파일 다 지우고 AD부터 다시 설치해야한다.

=============번외===================================================================

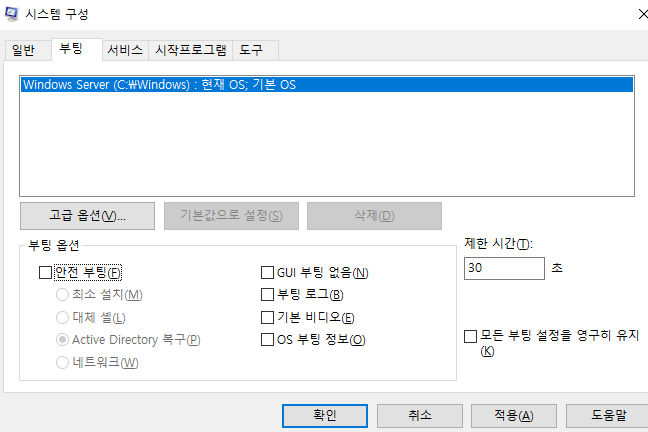

Local Logon과 Domain Logon 차이를 알아보기 위해서 한번 복원모드로 들어가본다.

이렇게 하고 나면 도메인 컨트롤러를 사용할 수 없는 상태가 되어서 아래에 하얀글씨로 로컬로 로그인된다는 말이 뜬다.

스텐드 얼론은 무조건 로컬로그인으로 들어가지만, 다른 종류는 아니다.

administrator가 다 같은 것이 아니라 로컬과 도메인의 어드민이 다 다른것이다.

다시 msconfig 로 들어가서 안전부팅에 체크해제하고 다시시작해서 돌리자.

===========================================================================

<<멤버 서버 만들기>>

도메인 가입

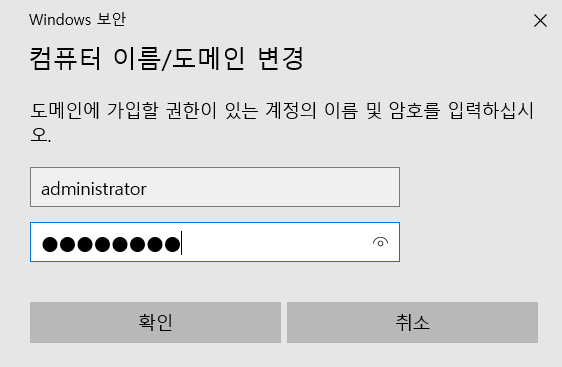

멤버 서버를 워크 그룹(WORKGROUP) 에서 아까 만든 도메인 컨트롤러의 도메인으로 바꾼다.

워크 그룹은 스텐드 얼론 상태인것이고

스텐드 얼론 ->멤버 서버로 변경되는 것이다.

이 부분에 IP는 입력 불가하다. DNS가 필요한 이유이다.

(참고로 일반 사용자도 도메인에 Join할 권한 있음. 단 컴퓨터 계정 10까지만 생성 가능하다)

자기 컴퓨터 계정을 도메인에 등록시키는 장면

도메인 컨트롤러의 DNS가 작동해야 된다. 아니면 위와같이 뜬다.

nslookup 해보자. 필자의 경우는 DNS1이 127.0.0.1로 바뀌어있어서 안된 것이었다.

잘 되면 아래와 같이 도메인에 가입할 권한 계정을 요구하는데, 반드시 해당 서버의 도메인 계정으로 해야 권한이 있다.

이때 로컬로 로그인 하면 자격증명을 요구한다.

대신 로컬에 있는 계정은 그냥 로컬 로그인으로 쓸 수있다.

다시시작

아래와 같이 도메인 컨트롤러 쪽에서도 확인하면 방금 멤버로 가입한 서버의 컴퓨터가 등록돼있다.

이제 멤버 서버에서 도메인 컨트롤러에 접근해보자.

위에서 Member Server에 Domain Controller 관리자로 로그인 해야 권한이 있어서 개체를 불러올 수 있다고 언급했다.

SHRSHR\administrator 로 로그인 하자.

도메인 로그인이 성공하면 아래와 같이 DC의 계정들을 불러와 그룹에 맘대로 넣어줄 수 있다!

※ 맴버 서버에 접속할 때는 반드시 로컬 도메인으로 로그인 하면 안되고 왼쪽 아래에 기타 사용자를 누른 뒤

권한이 있는 도메인컨트롤러 계정 로그인을 해야 한다.

주의사항이다.

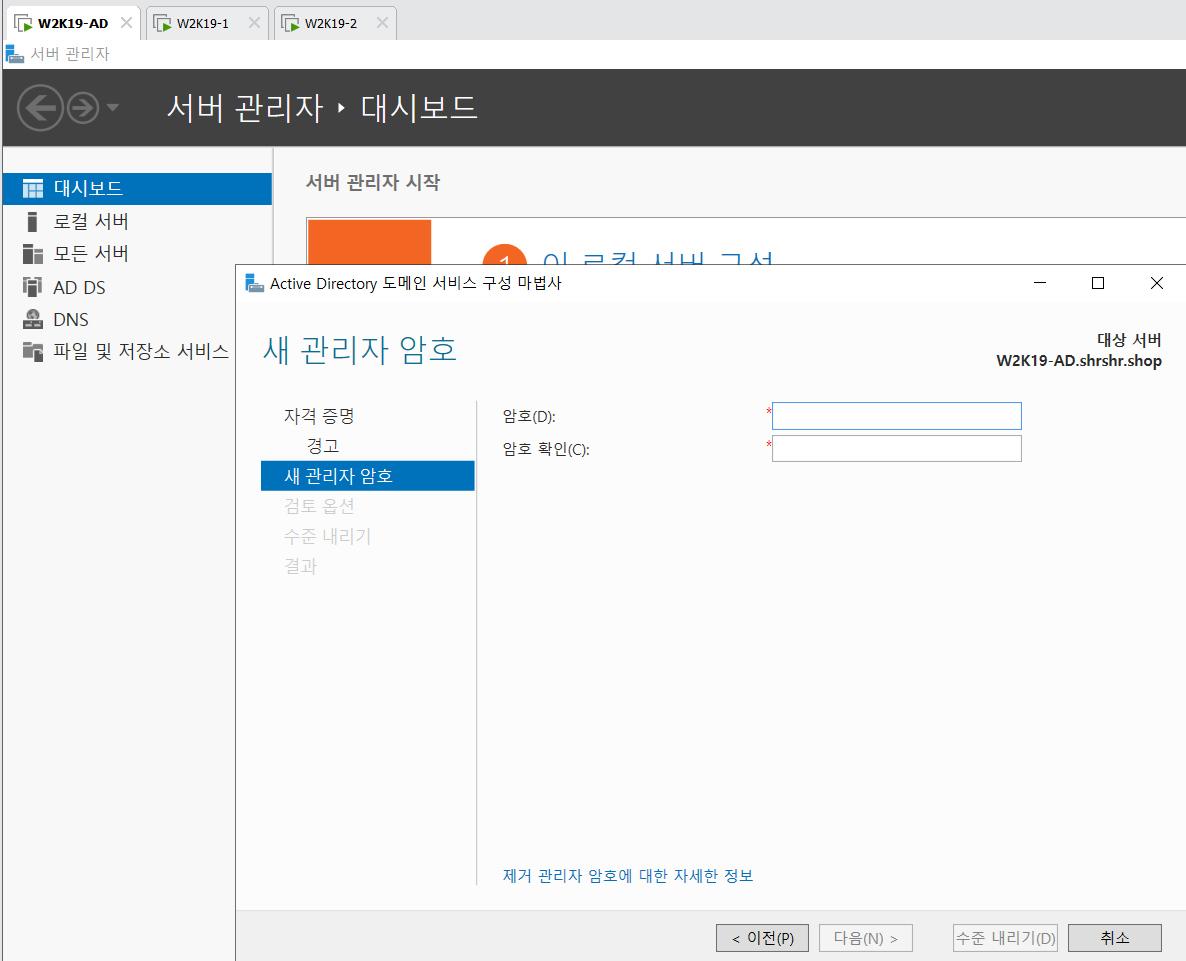

<< AD 도메인 컨트롤러 제거 >>

도메인 컨트롤러의 수준을 내려야지 제거 가능하다.

SHRSHR\Administrator는 다른 루트 administrator보다 두가지 기능이 더 많기 때문에 완벽한 대장 어드민이다.

그래서 지울 자격 증명은 달성할 수 있다.

저기 노란 경고문구의 내용의 뜻은, 본 어드민 (현재 사용자)은 무조건 도메인 컨트롤러 수준이 내려가면 삭제되는데,

다른 도메인 컨트롤러들에는 이 어드민의 정보가 남아있다는 얘기다. (메타데이터)

그것을 다 수동으로 가서 삭제해 줘야 하는 일은 복잡하기 때문에,

지금 지우려고 하는 이 도메인 컨트롤러가 마지막 도메인 컨트롤러인지 굳이 묻는 것이다.

아래와 같이 강제 제거를 눌러도 되지만, 저것을 체크하기 전에 마지막 도메인 컨트롤러 라는 것만 체크하길 추천한다.

다시 기존의 로컬 Administrator로 수준이 내려가기 때문에 암호를 재설정한다.

이 암호는 기존의 암호는 안된다.. 변경하자.

이렇게 3대의 서버 머신중 첫번째 것만 초기화했더니

로컬 어드민의 비밀번호가 첫번째 것만 변경되었다;; 이 점은 불편하다.

재부팅 이후에 완벽하게 도메인 컨트롤러를 제거하려면

역할에 있는 기능들을 다 제거해 줘야 한다.

또한 멤버 그룹은 아래와 같이 shrshr.shop에서 WORKGROUP으로 바뀌어야 한다.

칸을 다 비워놓고 확인을 누른다.

===============================================================================

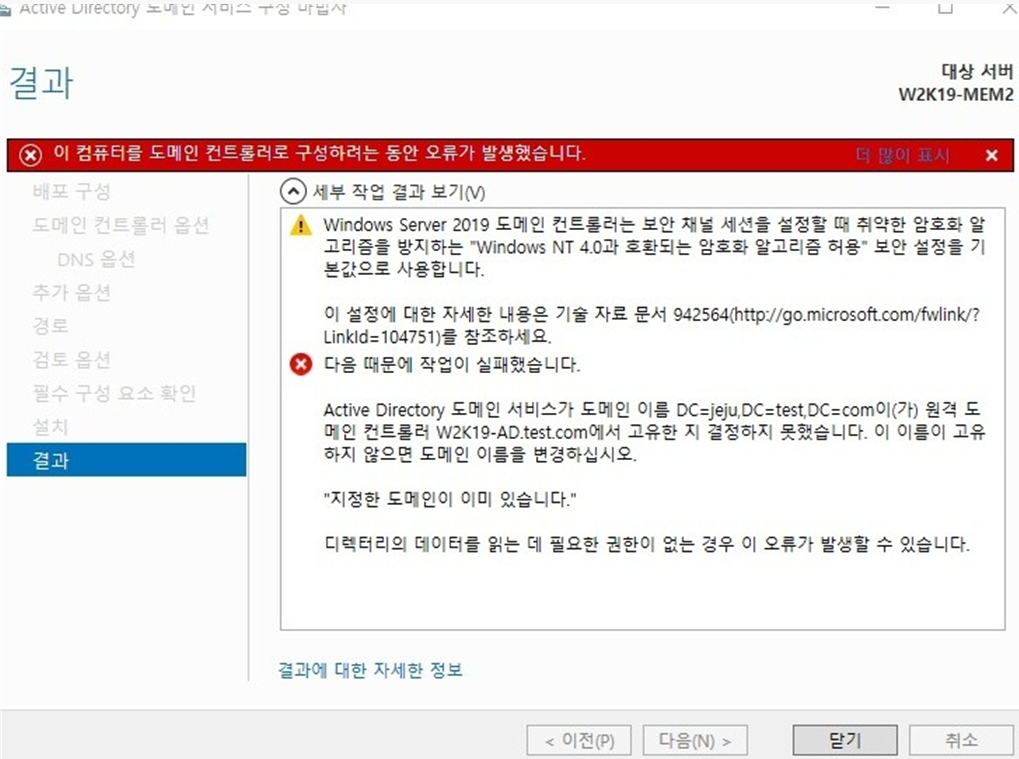

번외 - 트러블 슈팅

아래와 같은 오류를 만났다면 sysprep을 돌려서 SID 값을 변경할 머신이 존재한다는 뜻이다.

이전 다른 게시글에 sysprep 돌리는 법에 대해 설명해놓았으니 그것을 따르자.

SID값이 같으면 AD에서 같은 머신으로 인식하기 때문에 있지도 않은 server가 있는 것으로 판정되기도 한다.

"지정한 도메인이 이미 있습니다."

'Windows' 카테고리의 다른 글

| [ Active Directory ] Windows Computer의 도메인 가입 (0) | 2022.11.24 |

|---|---|

| [ Active Directory ] FSMO (0) | 2022.11.24 |

| 공유 폴더 권한 (0) | 2022.11.22 |

| Mail Server [ Active Directory ] (0) | 2022.11.22 |

| 가상 맥 주소 (Virtual Mac address) (0) | 2022.11.22 |