어제 프로젝트 중간 발표를 마치고 이윽고 종반으로 들어섰다.

이제 각자 부분 부분 구성한 구성도를 한사람의 계정이 합산해서 최종 구축을 해야하는데

모든 팀원이 그 계정에 같은 ID와 같은 패스워드로 접속하는건 보안상도 그렇고 안좋은 모양새다.

그래서 있는 기능인 IAM 기능을 써서 각자 권한을 부여해주도록 하겠다.

IAM

AWS Identity and Access Management(IAM)은 AWS 리소스에 대한 액세스를 안전하게 제어할 수 있는 웹 서비스

IAM을 사용하여 리소스를 사용하도록 인증(로그인) 및 권한 부여(권한 있음)된 대상을 제어합니다.

AWS 계정을 처음 생성할 때는 해당 계정의 모든 AWS 서비스 및 리소스에 대한 완전한 액세스 권한이 있는 통합 인증 ID로 시작합니다. 이 자격 증명은 AWS 계정 루트 사용자라고 하며, 계정을 생성할 때 사용한 이메일 주소와 암호로 로그인하여 액세스합니다. 일상적인 작업, 심지어 관리 작업의 경우에도 루트 사용자를 사용하지 않을 것을 강력히 권장합니다. 대신, IAM 사용자를 처음 생성할 때만 루트 사용자를 사용하는 모범 사례를 준수합니다. 그런 다음 루트 사용자 자격 증명을 안전하게 보관하고 몇 가지 계정 및 서비스 관리 태스크를 수행할 때만 사용합니다.

요약하자면 처음에 이메일로 가입했던 '루트 사용자'는 IAM 만들 때만 쓰고 그 이후부터는 IAM 계정으로 사용자를 추가해서 작업하는게 좋다는 말이다. (sudo 같은 거구만)

1. 사용자 추가

아래 원래 있던건 지금 쓰고있는 계정이다.

1. 사용자 세부 정보 지정

콘솔 비밀번호에서 '자동 생성된 비밀 번호' 옵션을 클릭하면 자동으로 개별 비밀번호를 만들어 주고 최종 단계에서 이메일로 보내준다.

직접 비밀번호를 만들어주는 옵션을 선택했고

처음 로그인시 무조건 비밀번호를 바꿔야 하는 '비밀번호 재설정 필요' 옵션을 체크해줬다.

이러면 팀원들이 해당 IAM 계정을 받은 뒤 알아서 본인 비번으로 바꿀것이다.

이 방식이 보안상 권장된다. (이렇게 안하면 고정적으로 정한 비번을 카톡방이나 다른곳에 뿌리다가 노출될게 뻔함)

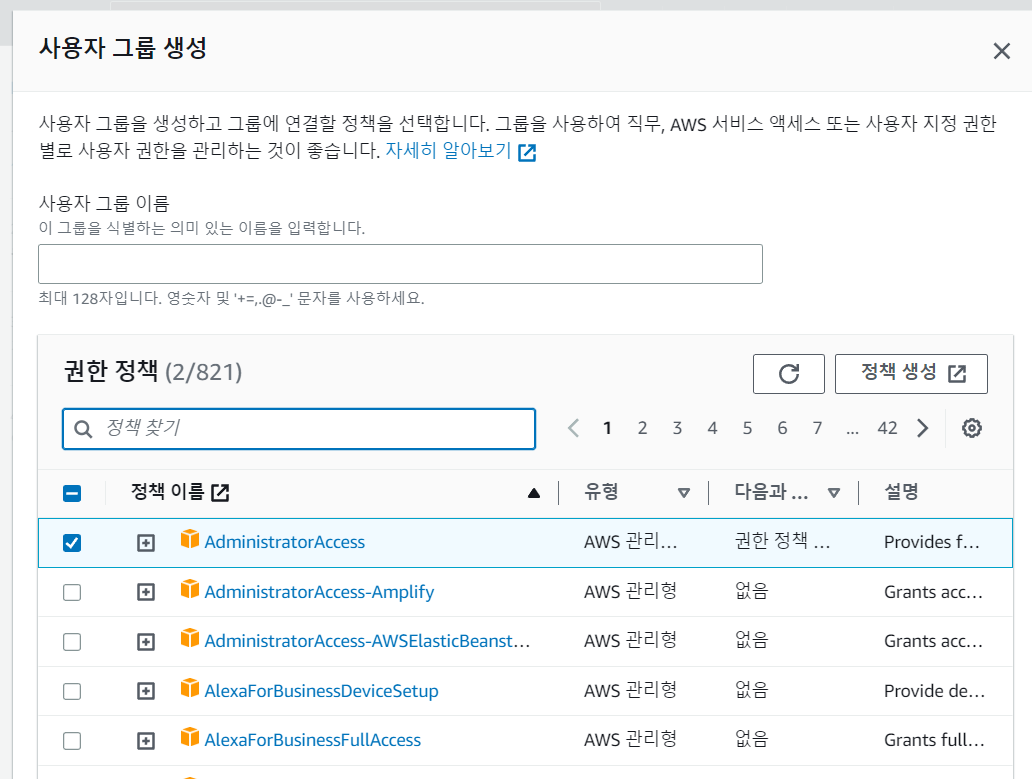

2. 권한 설정

기왕이니까 팀원들 그룹을 생성해주자.

참고로 맨위에 원래 처음부터 있었던 sbas0013 라는 계정은 루트계정이 아니다.

예전에 만든 관리자형 계정이고, 이것의 권한 (정책) 설정은 아래와 같다.

모든곳에 엑세스 가능

유저 계정 비번 변경가능

저 위의 두개를 찾아 똑같이 사용자 그룹 권한 정책에 넣어준다.

관리자 계정들(팀원들용)이 속할 그룹이 완성된다.

3. 검토 및 생성

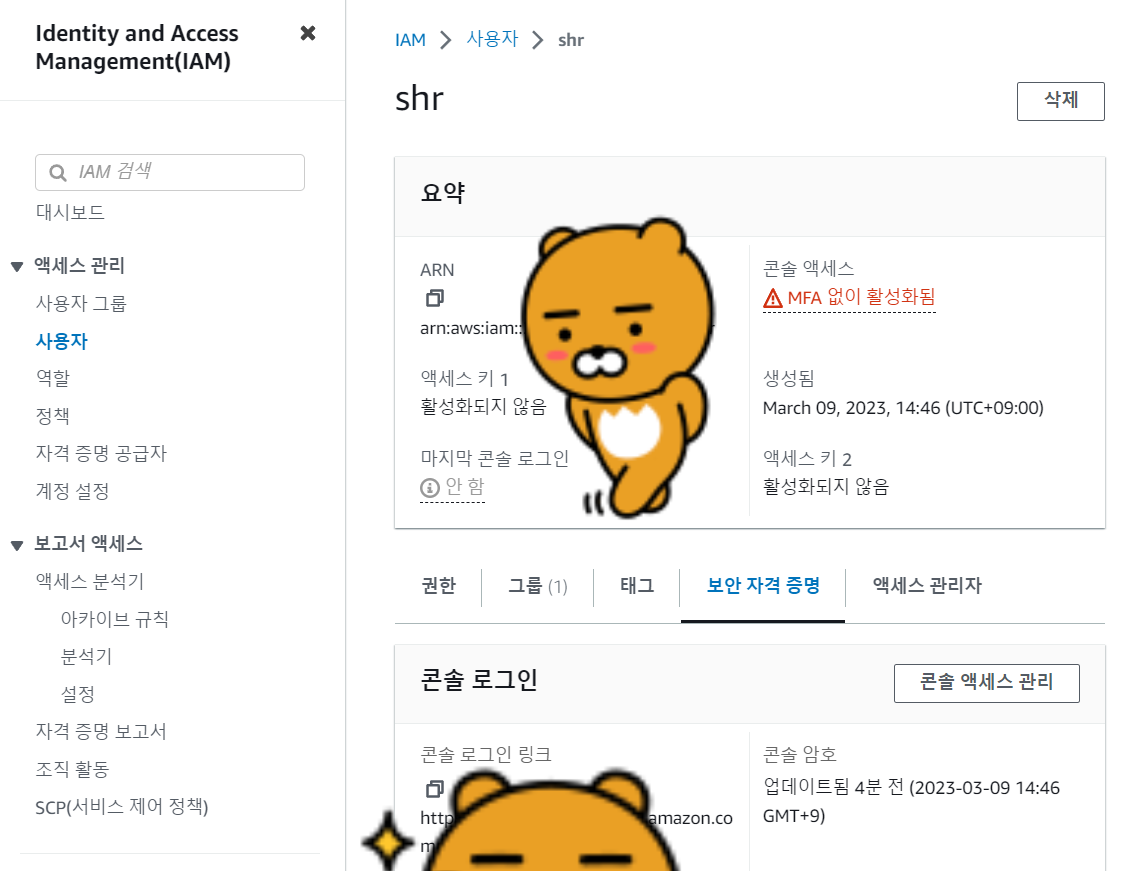

아래와 같이 만들어진 계정의 보안 자격 증명에 들어가면 로그인 링크를 볼수 있다.

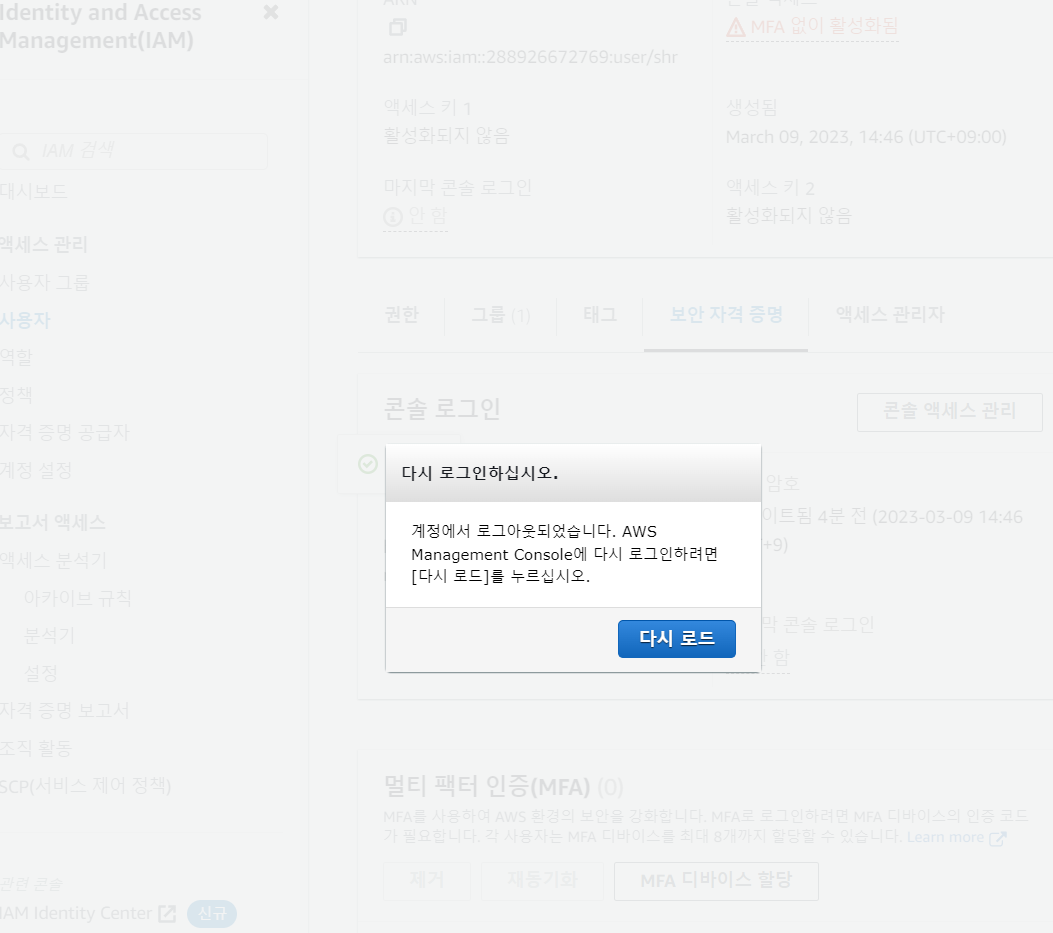

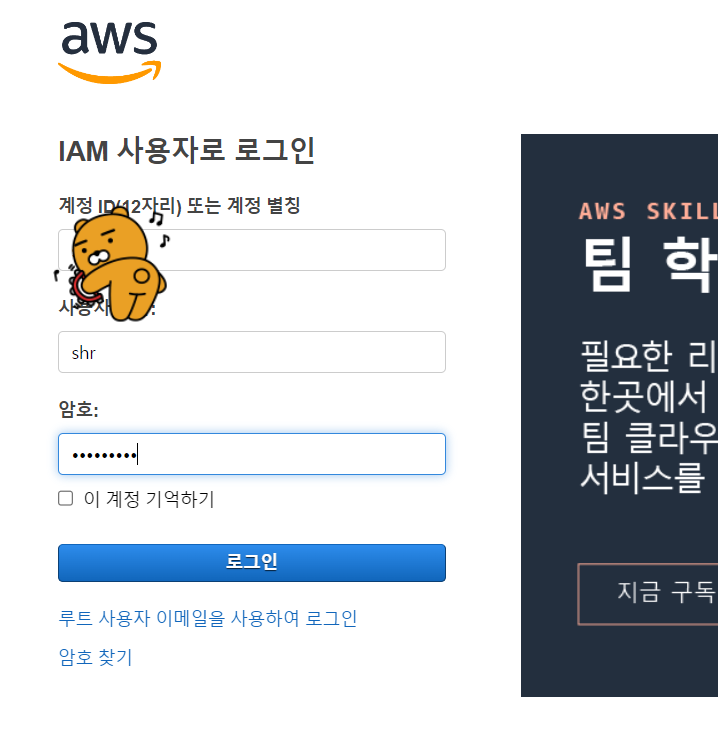

아니근데 한 피시에서 동시에 만든계정으로 로그인 하니까 기존게 로그아웃되네;;

그래서 테스트는 옆자리의 팀원한테 부탁했다.

그러자 내가 기존 쓰던 사용자로 로그인 된 상태는 내 피시에서 유지되고

옆자리 피시에 내가 생성해서 준 사용자로 로그인 잘 됐다.

'AWS' 카테고리의 다른 글

| 프로젝트 사진 자료 (0) | 2023.03.12 |

|---|---|

| [Project] 구매한 도메인을 AWS Route53에 호스팅 (0) | 2023.03.09 |

| 최종프로젝트 중간발표 후기 (0) | 2023.03.07 |

| [Project] Openswan을 이용한 VPN site-to-site (0) | 2023.03.06 |

| [Project] - Datasync + storage gateway로 실시간 싱크-3 (0) | 2023.03.06 |