이 기능만을 위해 좋은 Linux를 두고 AD를 굳이 사용하는 이유가 되겠다.

AD의 꽃은 바로 그룹정책이다.

이 기능은 3000가지가 넘는 설정을 도메인을 통해 일괄 통제하는 편리한 기능이다.

도메인 컨트롤러가 도메인에 가입된 모든 컴퓨터의 기록을 실시간 읽거나 상태를 확인할 수도 있다.

그래서 회사에서 AD를 쓴다면 딴짓을 안하는게 좋다..

( 회사 로컬 컴의 다른 계정들은 싹 지우고 DC의 계정만으로 로그인 할 수 있게 해놔서 꼼수도 없다)

GPO (Group Policy Object) 란?

관리자들이 컴퓨터 및 사용자 사용 권한을 중앙에서 한번에 제어할 수 있도록 관리작업을 단순화 하는 규칙의 집합

컴퓨터 및 사용자 정책들을 하나하나씩 적용하는것보다 OU를 통해 GPO를 이용해서 하나로 묶어서 한번에 컨트롤 하는 것이다.

그룹 정책 적용 시점

- 도메인 컨트롤러는 5분마다 그룹 정책을 업데이트한다.

- 컴퓨터 정책은 90~120분마다 적용된다. 또는 시스템 부팅시 정책이 적용된다.

- 사용자 정책은 90~120분마다 적용된다. 또는 로그온 시 정책이 적용된다.

- gpupdate /force 명령어를 통해 강제로 정책을 적용 시킬 수도 있다.

로컬 그룹 정책 : 자기 자신에게만 그룹 정책을 적용시키는 것

컴퓨터 구성 : 컴퓨터를 사용하는 모든 사용자에게 적용

사용자 구성 : 사용자에 따라 적용

※ Local -> Forest -> Domain -> OU : 뒤로 갈수록 파워가 세짐 (Overroll)

<< GPO 생성 및 설정 >>

사전 기본 구성 : 도메인 컨트롤러 + 일반 windows computer 10, 11 (도메인 가입돼있음)

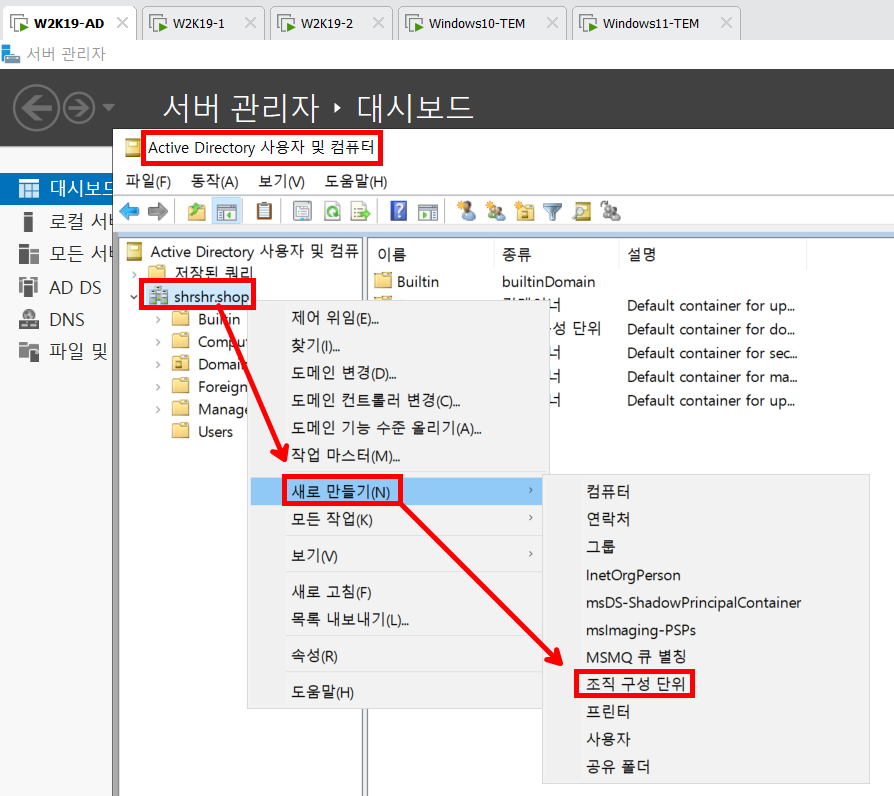

GPO를 적용할 조직 구성 단위(OU) 및 사용자 추가

OU에 사용자 추가

도메인에 가입한 일반 사용자 w10을 computers에서 꺼내서 Admin OU에 소속시켜준다 (드래그)

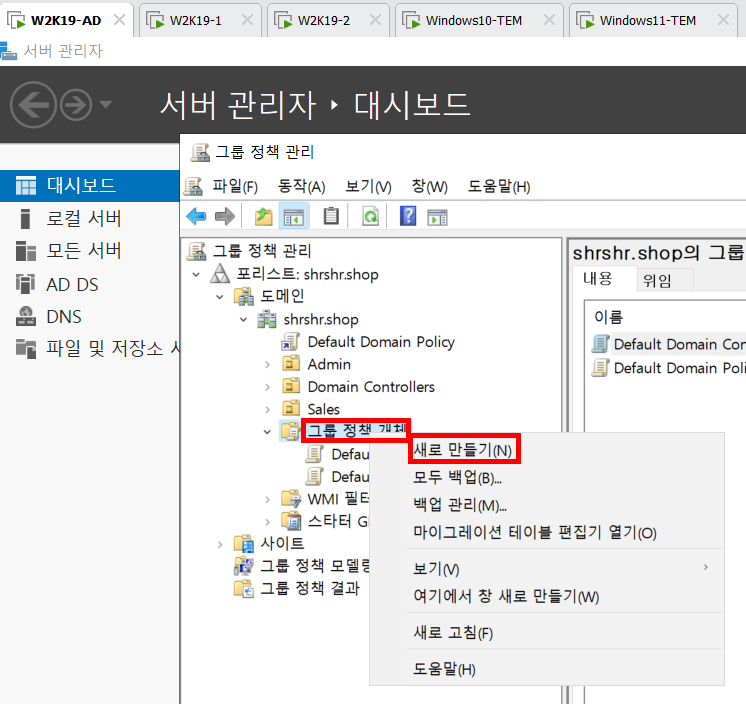

그룹 정책(GPO) 설정

서버관리자 -> 도구 -> 그룹 정책 관리 를 클릭합니다.

제어판 사용금지 정책

그룹 정책 관리 편집기에서 사용자 구성 -> 제어판 -> Prohibit.. (제어판 및 PC 설정에 대한 액세스 금지)를 선택합니다.

도메인 사용자를 로컬 컴퓨터 관리자권한 부여 정책

그룹 정책 관리 편집기에서 사용자 구성 -> 제어판 설정 -> 로컬 사용자 및 그룹 -> 빈 공란에 우클릭 후 새로만들기 -> 로컬 그룹 을 클릭합니다.

선택할 개체 입력란에 Domain User 를 입력하고 '이름 확인'을 눌러 정확한 구성원이나 개체인지 확인한다.

아니면 아래에 '고급' -> '지금 찾기' 버튼으로 도메인 컨트롤러의 계정 목록을 보고 선택할 수도 있다.

화면 보호기 설정

사용자 구성 -> 제어판 -> 개인 설정 -> 화면 보호기 시간 제한 을 클릭하여, 해당 정책을 사용합니다.

특정 프로그램 경로 차단

사용자 구성 -> 정책 -> Windows 설정 -> 보안 설정 -> 소프트웨어 제한 정책

예를 들어 썬더버드를 특정 유저가 사용하는 것만 막아버리고 싶으면 다음과 같이

바로가기 아이콘의 속성에 들어가 실제 경로를 확인한 뒤

썬더버드의 복사한 실제 경로를 붙여넣어주고 허용 안함을 선택하면 되겠다.

(큰따옴표 제외)

바탕화면 변경

다음과 같이 10.0.0.12의 공유 폴더에 마련된 바탕화면 사진을

그룹정책에 가입된 모든 컴퓨터의 배경화면으로 만들려고 한다.

공유 폴더를 구성해 준다.

사용자 구성 -> 정책 -> 관리 템플릿 -> 바탕화면 -> 바탕화면 -> 바탕 화면 무늬

GPO 정책 업데이트

지금까지 생성한 GPO의 정책 편집이 전부 완료되었다면, 정책을 업데이트 하는 작업을 합니다.

GPO -> 기존 GPO 연결 을 클릭합니다.

다음과 같이 정책 하나가 Admin OU에 올라왔다. 여기에 정책을 추가할 때 마다 리스트가 길게 이어질 것이다.

정책 우선순위 판정

만약 그룹 정책이 수십~수백개가 됐을 때 순서에 따라 충돌이 날 수도 있다.

어디서는 썬더버드 실행을 허용 했는데, 또 다른 정책은 거부할 수도 있다.

그럴 때 윈도우는 리눅스나 라우터의 acl 규칙과는 다르게 적용된 다는 것을 기억하자.

정책이 적용될 때, 링크 순서 맨 아랫쪽 부터 우선으로 적용 되어, 1번에 가까워 질수록 계속 Overroll 된다.

즉, 썬더버드 거부가 아랫쪽에 있었을 때 먼저 적용 된 뒤에

썬더버드 허용이 윗쪽에서 나중에 적용되면.. 허용으로 덮어써진다는 것이다.

만약 중요한 정책이 있어서 덮어쓰여지는 것을 방지하고 싶다면

1. 왼쪽의 화살표 버튼을 눌러 윗쪽으로 링크 순서를 올리거나

2. '적용' 기능을 사용하면 된다.

아래와 같이 자물쇠가 걸리면서, 이 정책은 덮어써지지 않게 된다.

ou는 기본적으로 속한 도메인에게 정책을 상속받는다.

상속을 없애고 싶다면 도메인이나 ou를 우클릭 후 상속 차단을 선택하면 된다.

상속된 게 사라지고 ou 아이콘에 느낌표가 생긴 걸 볼 수 있다

정책 변경 적용

그룹정책이 변경되었으므로 gpupdate /force 를 cmd에 쳐서 업데이트(적용)해보자.

정책 테스트

지금까지 생성한 GPO의 정책을 Admin OU에 가입돼있는 w10 컴퓨터의 vv 계정으로 확인한다.

w10 머신에서 shrshr\vv 로 로그인 하면 된다. (이미 돼있다면 로그아웃 후 로그인)

제어판 차단

썬더버드 차단

더 자세한 그룹 정책에 대한 내용은 MS 공식 가이드를 참조하면 좋다.

소프트웨어 제한 정책 규칙 사용

소프트웨어 제한 정책을 사용하여 인증서, 경로, 인터넷 영역 및 해시 규칙을 사용하는 절차에 대해 알아봅니다.

learn.microsoft.com

아래는 흥미롭게 읽은 보안 관련 내용이다.

https://blog.naver.com/quest_kor/222308569337

해커가 그룹 정책 개체(GPO)를 악용해 AD를 공격하는 방법

<사진 출처 : QuestBlog> 해커가 그룹 정책 개체(GPO)를 악용해 AD를 공격하는 방법 기업 네...

blog.naver.com

'Windows' 카테고리의 다른 글

| 네트워크 분할 LAN Routing, NAT, VPN [ Active Directory ] (0) | 2022.12.02 |

|---|---|

| 리디렉션 (0) | 2022.12.02 |

| [Active Directory ] 메타데이터 삭제 (0) | 2022.11.25 |

| [ Active Directory ] 도메인 Sites & Subnet (0) | 2022.11.25 |

| [ Active Directory ] 부모-자식 도메인 Trust 관계 (0) | 2022.11.24 |