https://mh-nexus.de/en/downloads.php?product=HxD20

Downloads | mh-nexus

Downloads I am looking for new translators, if you want to help, here is a list of unmaintained translations. Note: Starting with HxD 2.3, the portable edition is available as separate setup program, and can be run with minimal privileges (no admin rights

mh-nexus.de

공식 다운로드 사이트

IT인으로 살아가면서 알아두면 편해지는 프로그램.

보안상 파일, 사진 등의 진짜 확장자를 알 수 있다. (위 파일처럼 확장자를 지워버리거나 바꿔버린 경우도 판별 가능)

사진이나 파일 드레그 해서 올려놓으면 확장자 따라 앞줄의 코드가 다르게 시작한다.

또한 원본과 내용이 같은지 대조도 가능해진다.

- 파일(File) : 파일의 열기, 저장, 인쇄가 가능한 메뉴

- 편집(Edit) : 파일의 복사, 붙여넣기 등이 가능한 메뉴

- 찾기(Search) : 찾기, 찾아 바꾸기, 특정 오프셋으로 이동 등 설정 가능

- 보기(View) : 화면에 표시되는 데이터 표현(아스키, 16진수 등) 설정 가능

- 분석(Analysis) : 파일의 해시 값 분석 및 두 개의 파일을 비교 가능

- 기타 설정(Extras) : 물리적 장치와 이미지 분석 때 사용되는 메뉴

WireShark

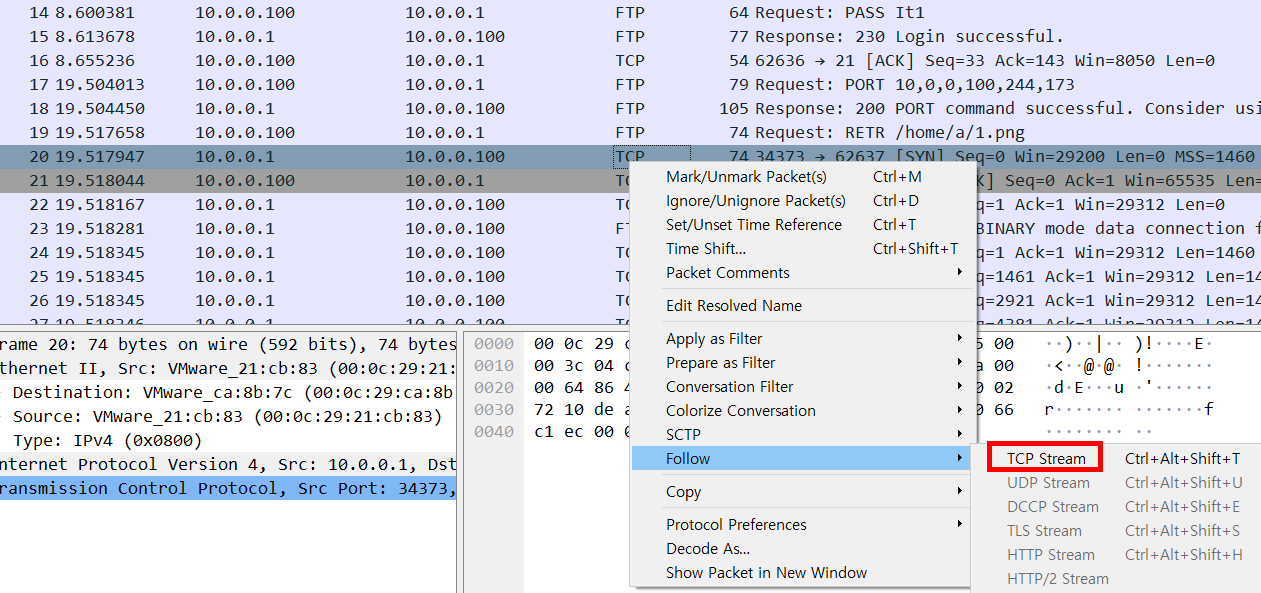

WireShark로 제 3자가 이미지 파일을 주고 받는 통신을 염탐한 뒤

Hex code로 해당 패킷의 정보를 따 와서 이미지나 파일을 복원하는 것도 가능하다.

아래와 같이 이미지 파일이 전송되는 패킷이 코드로 나오고 있다.

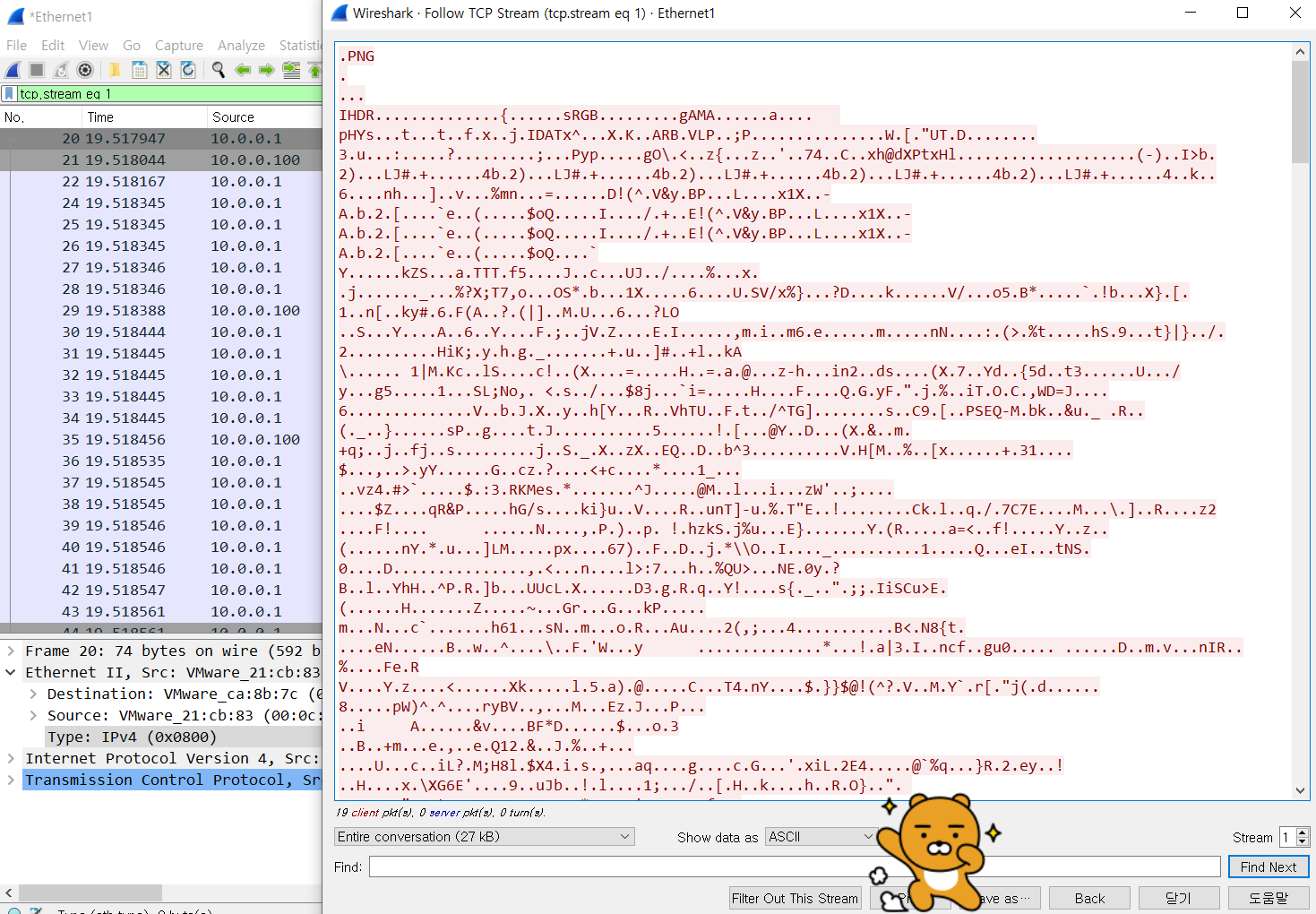

평문 전송은 PNG 파일이라는 것도 다 노출이 되어있는 상태다.

이렇게 암호화 되지 않은 패킷은 다시 원본(이미지)으로 변환할 수도 있다!

아래 show data as 옵션에서 RAW 를 선택하면 16진수로 표현해 준다.

-> hex editor 로 hex 코드를 확인하여 원래 파일로 재구성이 가능하다.

포렌식 프루프

http://forensic-proof.com/archives/323

에서 이미지 파일에 대한 hex코드와 대조해 본다.

그러면 전송되고 있는 파일의 이미지가 어떤 확장자인지 어 알아낼 수 있다!

이미지 파일 복원을 한번 해보겠다.

시작 offset

끝 offset

부분을 알아내야 한다. 그러기 위해 우선 어떤 파일인지 확장자를 알아내야 한다.

나의 경우엔 위에 Decoded text 부분에 나오듯이 PNG 파일이다. (평문 와이어 샤크에도 뜬다)

사이트에서 해당 이미지 파일 확장자 시작과 끝 부분을 찾아 hex에서 검색해서 찾는다.

아래와 같이 찾기 기능을 이용한다.

시작 오프셋은 00000000

끝 오프셋은 00006A70

이제 선택해 본다.

복원 완료!

'네트워크+보안' 카테고리의 다른 글

| Metric 값 변경, VMware 이중 게이트웨이 (2) | 2022.11.22 |

|---|---|

| ssh 암호화 접속 (공개키, 대칭키) (0) | 2022.11.18 |

| user-agent (0) | 2022.11.14 |

| port (1) | 2022.11.09 |

| 네트워크 서버 보안 최종 프로젝트 (0) | 2022.10.20 |